セキュリティ診断サービス

セキュリティ診断サービス Webアプリケーション診断

Webアプリケーション診断 スマホアプリ セキュリティ診断

スマホアプリ セキュリティ診断 ネットワーク診断

ネットワーク診断 エレシークVA 脆弱性診断について

エレシークVA 脆弱性診断について

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 【1】 |

クライアント側での攻撃 Client-side Attacks |

攻撃手法として最も多いとされているクロスサイトスクリプティング(XSS)など、クライアント側から行われる攻撃に対する診断を行います。 |

| 【2】 |

コマンドの実行 Command Execution |

サイトをまたがって不正な要求を送り、ユーザーが意図していない操作を実行させられてしまいます。第三者が管理者になりすましサイトを乗っ取られる危険性があります。 |

| 【3】 |

情報漏洩 Information Leakage |

本来外部から見れない情報が閲覧できる状態かどうか脆弱性の有無を診断します。ウェブサーバから情報が漏えいすると攻撃の糸口になったり場合によってはサイトそのものを乗っ取られる可能性があります。 |

| 【4】 |

認証 Authentication |

認証を使用しているウェブサイトで適切に認証がされているか診断を行います。成りすましや情報漏洩の危険性があります。 |

| 【5】 |

承認 Authorization |

認証後のセッション管理に適切か診断を行います。推測しやすい場合などは、アカウントの乗っ取りが可能となり様々な攻撃の糸口といして利用される危険な箇所です。 |

| 【6】 |

ロジックを狙った攻撃 Logical Attacks |

ウェブサーバやウェブアプリケーションの持つ機能を狙った攻撃が可能か診断を行います。有名なDos攻撃等が該当し、サイト・サービスの継続が難しくなるだけではなくサイトの乗っ取り、情報漏洩などに繋がる危険性があります。 |

| 【7】 |

異常検出 outlier detection |

診断パターンを大量にテストすることによりセキュリティ対策ツールの設定の抜けを確認します。また、既に攻撃者に侵入されている場合などの異常について検知します。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 1 |

クロス・サイト・スクリプティング |

サイトをまたがって不正な要求を送り、ユーザが意図していないスクリプトを実行させられてしまいます。その結果、例えば偽ページを表示することが可能になり、フィッシング詐欺などに悪用されてしまいます。 |

| 2 |

クロス・サイト・リクエスト・ フォージェリ |

サイトをまたがって不正な要求を送り、ユーザが意図していない操作を実行させられてしまいます。例えば、ユーザが意図しないままオンラインショップで買い物をさせられたりしてしまいます。 |

| 3 |

クロス・サイト・トレーシング |

ウェブのヘッダ情報を不正に読み出されてしまいます。これにより、他の脆弱性を利用して管理者や他のユーザに成りすまされてしまいます。 |

| 4 |

コンテンツの詐称 |

偽のコンテンツをあたかも正式なものであるかのように装ってウェブサイトに表示し、ユーザを欺きます。これにより、パスワードを抜き取られたり、フィッシング詐欺サイトへ誘導されたりする危険性があります。 |

| 5 |

セキュアでない cookie の使用 |

セッション・クッキーが類推可能な簡単なものであったり、セキュアでない通信経路で送られた過程で盗まれたりすると、セッション自体が盗まれる可能性があります。これにより、個人情報が盗まれたり、コンピュータに侵入されたりする危険性があります。 |

| 6 |

hiddenフィールドの不正操作 |

Hiddenフィールドを不正に改ざんされてしまう可能性があります。例えば商品の価格などをHiddenで受渡ししている場合に、価格を任意に変更されてしまうなどの可能性があります。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 7 |

SQLインジェクション |

DBサーバへのアクセスを不正に実行されてしまいます。これにより、ウェブサイトからの情報漏えい、改ざん等の危険性があります。 |

| 8 |

SSIインジェクション |

SSIコマンドを不正に実行されてしまいます。これにより、ウェブサイトからの情報漏えい、改ざん等の危険性があります。 |

| 9 |

メールヘッダインジェクション |

問い合わせフォームなどのメールを送信する画面で、メールの内容を改ざんし、迷惑メールの送信などに悪用されてしまう可能性があります。 |

| 10 |

HTTPヘッダインジェクション |

動的にHTTPヘッダを生成する機能の不備を突いてヘッダ行を挿入することで不正な動作が発生し、セッションハイジャック、XSS等につながる可能性がある攻撃。 |

| 11 |

XMLインジェクション |

XMLデータにスクリプト等を混入して攻撃されてしまいます。これにより、ウェブサイトからの情報漏えい、改ざん等の危険性があります。 |

| 12 |

LDAPインジェクション |

LDAPコマンドを不正に使用されてしまいます。これにより、ウェブサイトからの情報漏えい、改ざん等の危険性があります。 |

| 13 |

コマンドインジェクション |

サーバ内のOSのコマンドを不正に実行されてしまいます。これにより、ウェブサイトからの情報漏えい、改ざん等の危険性があります。 |

| 14 |

バッファ・オーバフロー |

アプリケーションの予期しないデータを送り、アプリケーションを異常終了させられてしまいます。これにより、ウェブサーバのサービスを停止させられたり、ウェブサーバを乗っ取られる危険性があります。 |

| 15 |

ディクショナリアタック |

入力された文字列を書式加工する際にプログラムをクラッシュさせたり、不正なコードを実行させられてしまいます。これにより、ウェブサーバのサービスを停止させられたり、ウェブサーバを乗っ取られる危険性があります。 |

| 16 |

パラメータ改ざん |

パラメータを不正に改ざんされてしまいます。その結果、管理者や他のユーザに成りすまされてしまいます。 |

| 17 |

スクリプトの実行 |

許可していないスクリプトを実行されてしまうため、情報の漏えいやウェブサイトの改ざんを許してしまいます。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 18 |

ディレクトリ・トラバーサル |

ウェブサーバ内のファイルを閲覧されることにより、ウェブサーバ攻撃の足がかりとされてしまいます。 |

| 19 |

情報漏洩 |

ウェブサーバから意図していない内部情報が外部に漏えいしてしまいます。 |

| 20 |

不適切なコメント記載 |

HTMLや可読可能なスクリプトファイルへの不適切なコメントが記載されており、外部から侵入のきっかけを与えています。 |

| 21 |

パスフレーズジャック |

ウェブブラウザのアドレスバーやファイル名を指定するパラメータなどの箇所から任意のパスを受け付けてしまうため、機密情報などが保管されているパスを指定されることにより情報漏えいにつながります。 |

| 22 |

推測可能なリソースの位置 |

フォルダ名やファイル名が推測可能な簡単な名称になっているなど、内部のリソースの配置が推測可能な場合、重要な情報や機能が外部に漏えいする危険性があります。 |

| 23 |

ウェブサーバ・アプリケーションの特定 |

ウェブサーバ、ウェブアプリケーションの種類やバージョン情報から脆弱性が探り出され、攻撃の足がかりとされてしまいます。 |

| 24 |

ディレクトリ・リスティング |

サーバー内のディレクトリ情報が外部から閲覧できる状態になっています。機密情報が含まれている場合は直接問題となり、内部のディレクトリの推測等に使用されるなどの間接的な脆弱性にも繋がります。 |

| 25 |

リクエストヘッダによる情報漏洩 |

リクエストヘッダにシステムの内部情報が外部から閲覧できる状態になっています。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 26 |

総当たり攻撃 |

IDやパスワードが簡単に推測可能であり、管理者や他のユーザに成りすまされてしまいます。 |

| 27 |

認証関連が不適切 |

サーバーのセッション管理等により正常なログイン処理を介さずにログイン後の画面にアクセスされてしまうため、成りすましや情報漏えいの危険性があります。(セッションジャック等) |

| 28 |

パスワード復元が不適切 |

ユーザがパスワードを忘れた際の回復方法に問題があり、パスワードの情報が外部に漏えいしてしまいます。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 29 |

セッションの推測 |

セッション情報が推測しやすい値の場合、攻撃者は正しい値を推測し、管理者やユーザに成りすますことができます。 |

| 30 |

承認が不適切 |

承認が不適切だと、アクセス権限の高いコンテンツや機能へのアクセスを認めてしまいます。これにより、攻撃者が他のユーザや管理者に成りすます危険性があります。 |

| 31 |

セッション期限が不適切 |

セッション期限が不適切である場合、ユーザのセッション情報を盗用しやすくなり、攻撃者が管理者やユーザに成りすますことができます。 |

| 32 |

セッションの固定 |

攻撃者が任意のセッション情報を使って管理者やユーザに成りすますことができます。 |

| 33 |

セッションの盗難 |

SSL等を使用して暗号化をしていない場合、攻撃者はセッション情報を容易に取得することができ、管理者やユーザに成りすますことができます。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 34 |

機能の悪用 |

ウェブサーバ、ウェブアプリケーションの持つ機能を不正に実行されてしまいます。その結果、SPAM(メールを大量配信すること)の中継地点に使われるなど、悪用されてしまいます。 |

| 35 |

サービス拒否 |

ウェブサーバのサービスを停止、もしくは低下させられてしまいます。(Dos攻撃) |

| 36 |

自動化の停止が不適切 |

ロボットなどによるウェブサーバへの連続攻撃を受け、正しいIDやパスワードを探られたり、ウェブサーバに負荷をかけられたりしてしまいます。 |

| 37 |

不適切なプロセス検証 |

正常な画面遷移を無視して特定の画面にアクセスされてしまうため、成りすましや情報漏えいの危険性があります。 |

| No. | 診断対象 | 内容概要 |

|---|---|---|

| 38 |

サードパーティ製品の設定ミス |

IPS,IDS,WAFの導入を行なっても、設定が十分ではなく内包している脆弱性を防げていないことがあります。 |

| 39 |

バックドア、デバッグオプション |

既に侵入されバックドアを仕掛けられている危険な状態です。 |

| 40 |

マルウェアの検知 |

マルウェアの検知を行い、マルウェアの種類やリンク先とリンク数を表示する。 |

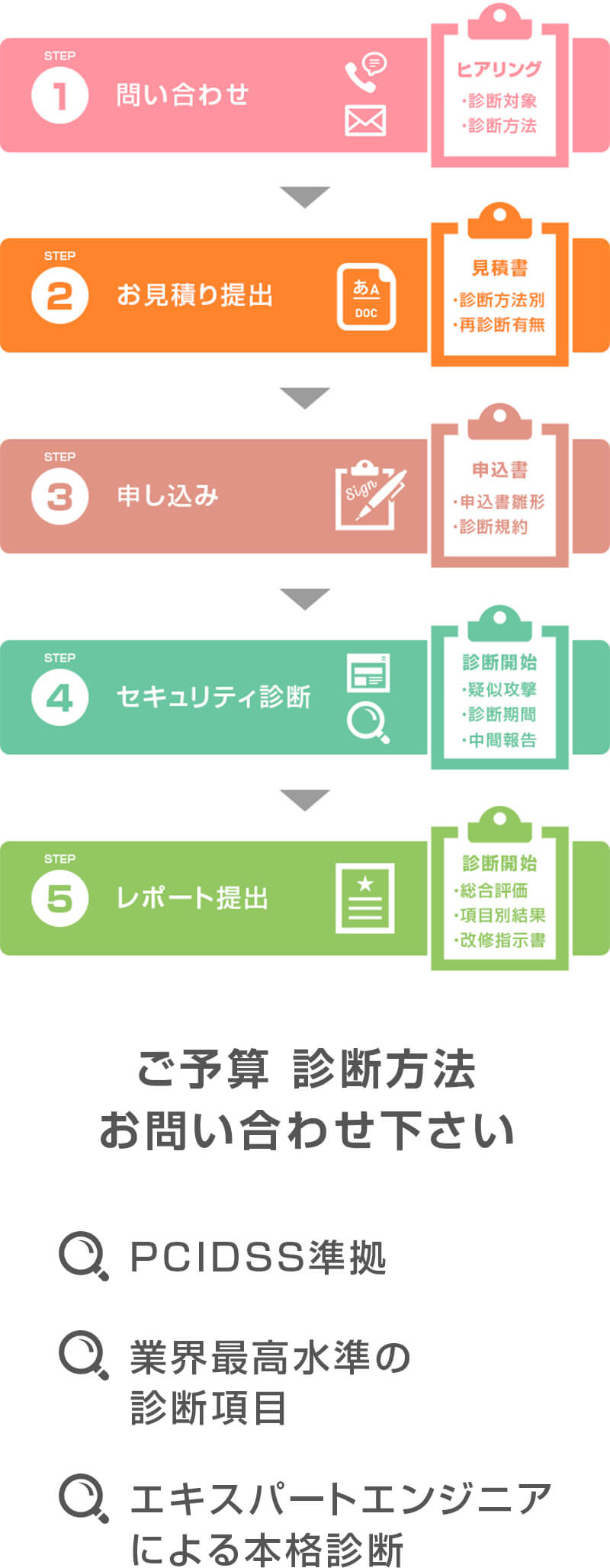

お気軽にお電話でも問い合わせください

03-6278-9850

受付:平日 10:00~18:00

Web経由は24時間受付OK。簡単2分で問い合わせ!